شارك الدكتور XinXin Fan، رئيس قسم التشفير في IoTeX، مؤخرًا في تأليف ورقة بحثية بعنوان تمكين الانتقال السلس نحو أمن ما بعد الكم للإيثيريوم. حصلت الورقة البحثية على جائزة أفضل ورقة بحثية من المؤتمر الدولي لبلوكتشين لعام 2024، وجادلت بأن تقنية المعرفة الصفرية القائمة على التجزئة هي الطريقة الأكثر سهولة في الاستخدام لإثبات كمية شبكة إيثريوم وأنظمة التشفير المماثلة الأخرى.

وفي مقابلة مع كوينتيليغراف، أوضح الدكتور فان أن خوارزميات التوقيع الرقمي ذات المنحنى البيضاوي (ECDSA) المستخدمة في أنظمة بلوكتشين الحالية لتوقيع المعاملات معرضة للاختراق الكمي. ومع ذلك، يمكن معالجة هذه الثغرة الأمنية عن طريق إرفاق دليل المعرفة الصفرية القائم على التجزئة – مثل وسيطة المعرفة الشفافة القابلة للتطوير ذات المعرفة الصفرية (ZK-Stark) – بكل معاملة.

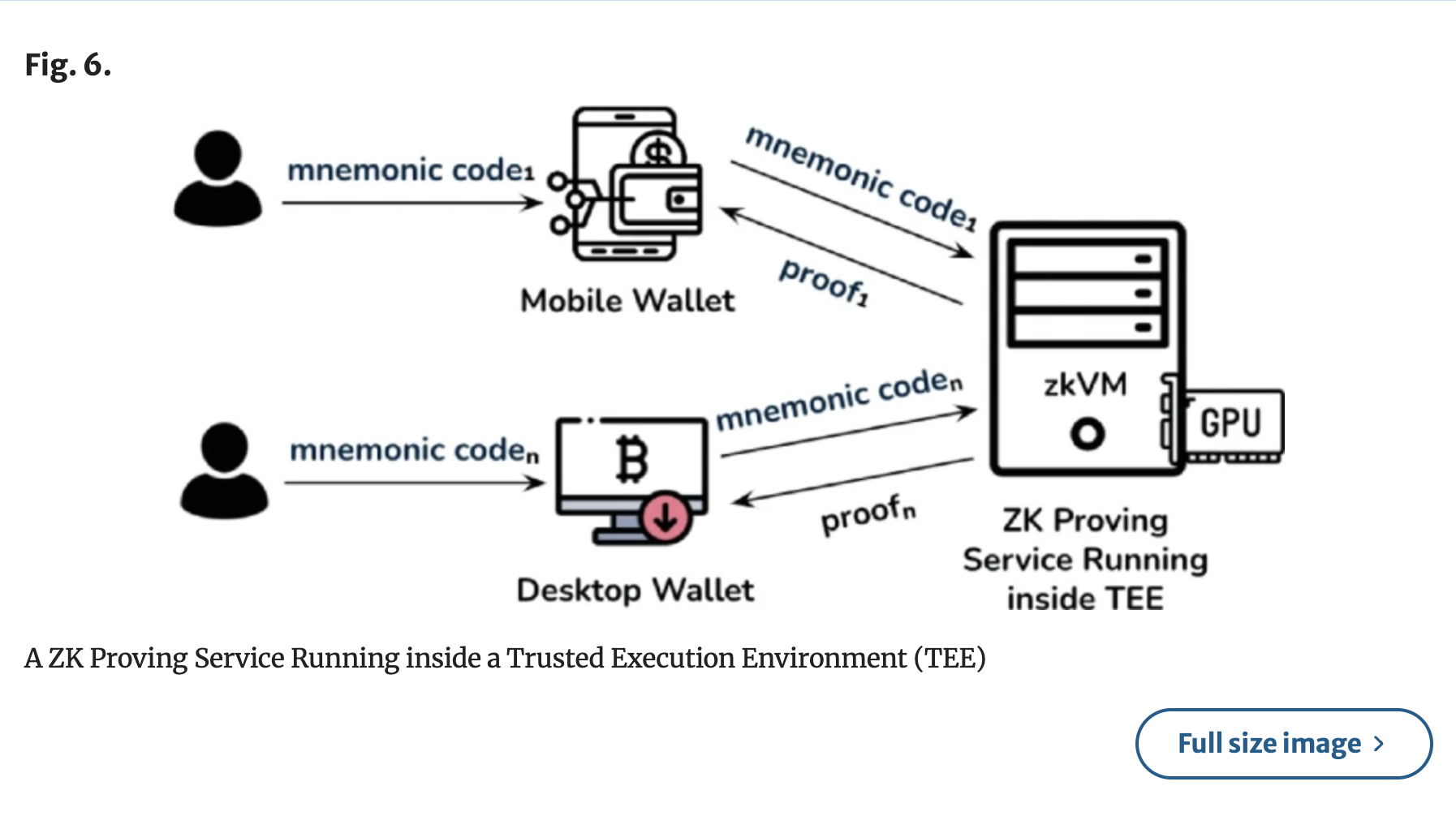

وقال الباحث إن هذه الطريقة تضمن أيضًا الانتقال الأكثر سلاسة للمستخدمين، مع تجنب تعقيد طرق المقاومة الكمومية المقترحة الأخرى. وقال الدكتور فان: “الطريقة التي ننفذ بها هذا تسمح للمستخدم باستخدام محفظته الحالية، ولكننا نرفق كل معاملة بدليل المعرفة الصفرية والآمن كميًا”.

وتابع الدكتور فان: “نحن بحاجة إلى النظر في الجانب الأمني وكذلك جانب سهولة الاستخدام”. وشدد الباحث على أن الموازنة بين تجربة المستخدم والاحتياجات الأمنية كان أمرًا أساسيًا لضمان الانتقال في الوقت المناسب إلى معايير ما بعد الكم.

نموذج لخدمة إثبات ZK الموضحة في ورقة دكتور فان. مصدر: طبيعة سبرينغر

متعلق ب: السلطات النقدية في سنغافورة وفرنسا تختبر الأمان المقاوم للكم

الخوف الكمي لعام 2024

يعد الانتقال السلس إلى أمان ما بعد الكم بالنسبة للمستخدمين النهائيين أمرًا بالغ الأهمية، حيث نشر المعهد الوطني للمعايير والتكنولوجيا (NIST) مؤخرًا أول موعد نهائي صارم للأنظمة القديمة للانتقال إلى معايير التوقيع ما بعد الكمي – حيث ينصح المؤسسات بتبني مقاومة الكم التدابير قبل عام 2035

في أكتوبر 2024، زعم تقرير صادر عن صحيفة South Morning China Post أن الباحثين في جامعة شنغهاي نجحوا في اختراق خوارزميات التشفير باستخدام كمبيوتر كمي.

ومع ذلك، كشف تحليل أجراه مستخدم YouTube “Mental Outlaw” لاحقًا أن الكمبيوتر الكمي المستخدم في التجربة لم يكسر سوى مفتاح 22 بت. للسياق، تستخدم معايير التشفير الحديثة مفاتيح بين 2048 و4096 بت، مما يعني أن أجهزة الكمبيوتر الكمومية لم تتمكن بعد من كسر معايير التشفير.

واتفق باحثون آخرون أيضًا على أن التهديد الذي تشكله أجهزة الكمبيوتر الكمومية مبالغ فيه في هذه المرحلة بسبب الاختلاف الصارخ بين القدرة الحالية لأجهزة الكمبيوتر الكمومية على تحليل الأرقام وطول مفاتيح التشفير الحديثة.

مجلة: أصبح نظام الذكاء الاصطناعي المتقدم “مدركًا لذاته” بالفعل – مؤسس تحالف ASI