تقارير تفيد بتعرض Bankroll للهجوم وغسيل أموال CoW | Cointelegraph

استغلالات DeFi: تم استنزاف 230 ألف دولار من رأس المال وفقًا للتقارير

وفقًا لمنشور بتاريخ 23 سبتمبر من منصة أمان blockchain TenArmor، هاجم أحد المتسللين بروتوكول التمويل اللامركزي Bankroll Network في 22 سبتمبر، مما أدى إلى استنزاف 230 ألف دولار منه.

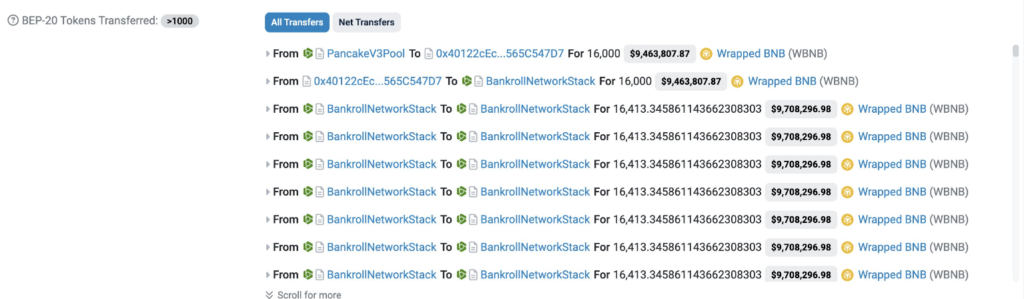

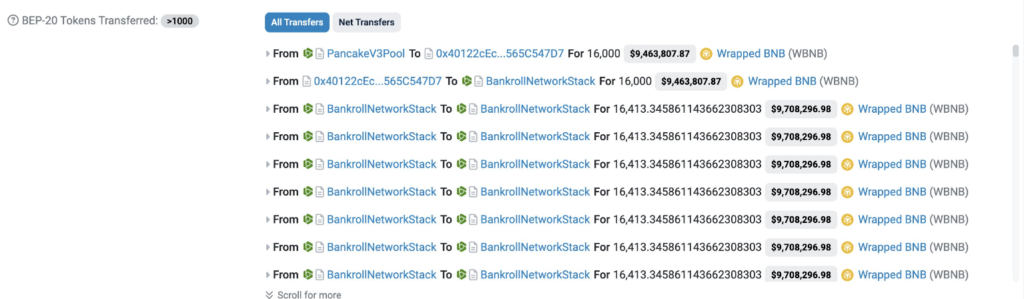

تينارمور تم نشره صورة لمعاملات الهجوم. تُظهر الصورة عمليات نقل عديدة لعملة BNB من عقد BankrollNetworkStack إلى نفسها، بقيمة 9,679,645.51 دولارًا لكل منها.

هناك تحويلان آخران بقيمة 9,435,877.94 دولارًا أمريكيًا، أحدهما يأتي من مجموعة تبادل PancakeSwap ويتم إرساله إلى حساب ينتهي بـ “47D7″، بينما يأتي الآخر من حساب “47D7” ويتم إرساله إلى عقد BankrollNetworkStack.

الفرق بين التحويلات الذاتية والتحويل إلى الحساب هو 243,767.57 دولار، وهو ما يعادل تقريبًا مبلغ 235,000 دولار المذكور كمبلغ الخسارة.

وبناءً على هذه المعلومات، ربما استغل المهاجم ثغرة أمنية سمحت له بسحب مبلغ أكبر من المبلغ المودع واستخدم قروضًا سريعة لإجراء الإيداع الأولي.

بيانات البلوكشين يؤكد أن التحويلات حدثت في الساعة 4:50 مساءً بتوقيت UTC يوم 22 سبتمبر. اتصلت Cointelegraph بفريق Bankroll Network عبر Telegram لكنها لم تتلق ردًا بحلول وقت النشر.

تعد ثغرات DeFi سببًا متكررًا للخسائر لمستخدمي Web3. يجب على المستخدمين البحث بعناية في أمان البروتوكول قبل استخدامه. من المرجح أن تكون البروتوكولات التي يتم تدقيقها بواسطة شركات أمان العقود الذكية ذات السمعة الطيبة أكثر أمانًا، على الرغم من أن هذا لا يضمن بنسبة 100% عدم وجود نقاط ضعف.

لم تؤكد شركة Bankroll Network أن هذه المعاملة عبارة عن استغلال، وقد يقدم باحثو الأمن معلومات جديدة عنها مع استمرار تحقيقاتهم. هذه قصة قيد التطوير وقد يتم تحديثها بمرور الوقت.

احتيال الأسبوع: قام المحتال بنقل 250 ألف دولار من خلال CoW

في 28 أغسطس، قام مهاجم تصيد احتيالي، سبق أن استنزف محفظة حوت تشفير بقيمة 55.4 مليون دولار، بنقل بعض الغنائم المسروقة عبر بروتوكول التمويل اللامركزي CoW في محاولة لغسلها، وفقًا لمنصة أمان blockchain PeckShield.

في هذه العملية، قام المهاجم بتحويل عملة DAI المستقرة المسروقة إلى ETH. اكتشفت المنصة المعاملة في 14 سبتمبر عندما نقل المهاجم عملة ETH إلى عنوان جديد.

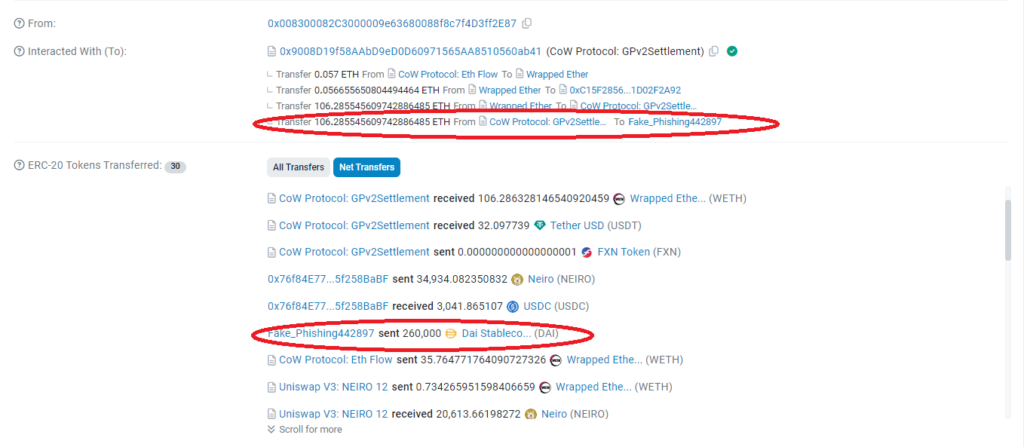

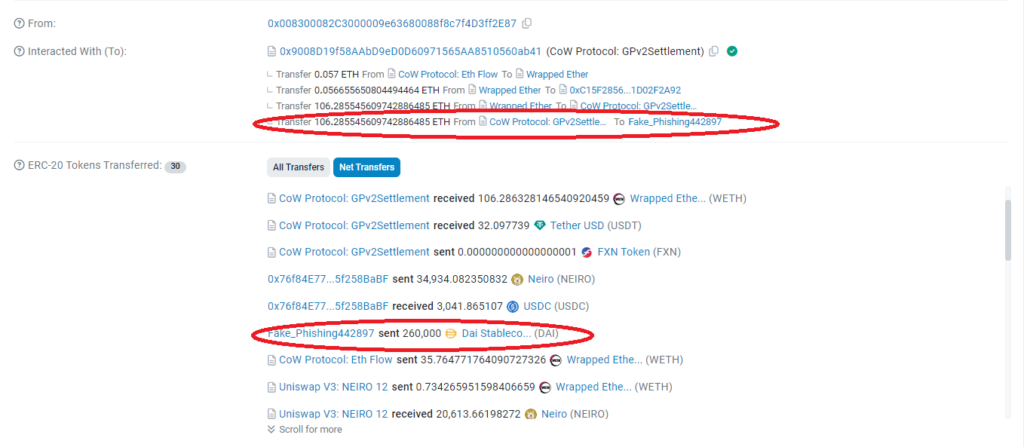

عند عرضها على Etherscan، تظهر معاملة غسيل الأموال المزعومة في قائمة مكونة من 33 صفقة فردية تم إجراؤها كجزء من استدعاء وظيفة “MoooZ1089603480”. أرسل الحساب المسمى “Fake_Phishing442897” ما قيمته 260 ألف دولار من عملة DAI المستقرة إلى CoW وتلقى ما يقرب من 106.29 ETH في المقابل.

تم استدعاء الوظيفة من خلال ما يبدو أنه حساب دفع أو مُرسِل تابع لجهة خارجية. من خلال قيام جهة خارجية باستدعاء الوظيفة، ربما كان المهاجم يأمل في خداع أنظمة التحليلات ومنع تتبع الأموال؛ ومع ذلك، فشلت الاستراتيجية.

حصل المهاجم المزعوم على DAI بقيمة 3000 دولار في اليوم السابق، والتي حصل عليها عن طريق مبادلة ETH من خلال CoW.

بالعودة إلى الوراء عبر الزمن، كان لديهم في الأصل تلقى في 20 أغسطس، حصلوا على 3,879.58 ETH (ما يعادل 10,000,000 دولار أمريكي تقريبًا بناءً على سعر ETH في ذلك الوقت) من CoW، والتي حصلوا عليها من خلال تداول DAI مقابلها. ثم تم إرسال ETH عبر عدة عناوين وسيطة قبل الوصول إلى العنوان الذي تم اكتشافه لاحقًا بواسطة نظام PeckShield.

اقرأ أيضا

سمات

رموز Soulbound: نظام ائتماني اجتماعي أم شرارة للتبني العالمي؟

سمات

وسائل الحماية من الفشل في تقنية البلوكشين في الفضاء: سبيس تشين، وبلوك ستريم، وكريبتوسات

وبحسب شركة PeckShield، يمكن إرجاع الأموال في النهاية إلى هجوم تصيد بقيمة 55.4 مليون دولار ضد حساب كبير أو “حوت”.

هجوم التصيد الاحتيالي هو نوع من الاحتيال الذي ينطوي على خداع شخص ما لإعطائه معلومات حساسة أو القيام بعمل يرغب فيه المحتال. في سياق العملات المشفرة، ينطوي هذا عادةً على خداع المستخدم لإقناعه بالموافقة على الرموز. بمجرد أن يقوم الضحية بإجراء موافقات الرموز هذه، يستخدمها المهاجم لاستنزاف محفظة الضحية.

يتعين على مستخدمي العملات المشفرة فحص العناوين التي يتفاعلون معها بعناية. فإذا وافق مستخدم عن طريق الخطأ على عقد خبيث لنقل رموزه، فقد يخسر أمواله بسهولة لصالح أحد المهاجمين. ويتم تقسيم أموال الضحية على وجه الخصوص بين محافظ مختلفة ومبادلتها برموز أخرى في محاولة لا نهاية لها على ما يبدو للتهرب من برامج التحليلات. وإذا تمكن المهاجم من إرباك البرامج بشكل جيد بما فيه الكفاية، فقد يتمكن حتى من تحويل الأموال بأمان إلى بورصة مركزية وسحبها نقدًا، وعند هذه النقطة من المحتمل أن تضيع الأموال إلى الأبد.

ولحسن الحظ، تمكنت شركات الأمن من تعقب الأموال حتى الآن، ولا يزال هناك بعض الأمل في أن تتمكن السلطات في نهاية المطاف من استعادتها.

ركن البرمجيات الخبيثة: شركة D-Link تكشف عن نقاط ضعف في شبكة Telnet

كشفت شركة D-Link المصنعة لأجهزة الشبكات عن خمس ثغرات أمنية في بعض طرازات أجهزة التوجيه الخاصة بها في 16 سبتمبر، وفقًا لشركة CyberRisk Alliance للأمن السيبراني. قد تسمح هذه الثغرات الأمنية للمهاجمين بالوصول إلى شبكة المستخدم المنزلية، وربما الأجهزة التي تحتوي على محافظ العملات المشفرة الخاصة بهم.

الثغرتان الأمنيتان الأوليتان، المسمى CVE-2024-45695 وCVE-2024-45694، يسمح وفقًا لتقرير صادر عن شركة CyberRisk Alliance للأمن السيبراني، يمكن للمهاجمين استخدام “تدفق زائد قائم على المكدس” للوصول إلى جهاز التوجيه، وعند هذه النقطة يمكنهم “تنفيذ تعليمات برمجية عشوائية على الجهاز”. تؤثر الثغرة الأولى فقط على طرازي جهاز التوجيه DIR-X4860 وDIR-X5460، بينما تؤثر الثانية على جهاز التوجيه DIR-X5460 وحده.

تؤثر الثغرات الأمنية الثلاثة الأخرى على جهاز DIR-X4860 المذكور أعلاه بالإضافة إلى جهاز COVR-X1870 الذي تم إيقاف إنتاجه. تسمح هذه الأجهزة باستخدام بيانات اعتماد مبرمجة مسبقًا لتسجيل الدخول، طالما تم تمكين Telnet.

في الظروف العادية، لا ينبغي أن يتمكن المهاجم من تنشيط خدمة Telnet على الجهاز. ومع ذلك، تسمح الثغرة الأمنية التي تم تحديدها باسم “CVE-2024-45697” للمهاجم بتنشيط خدمة Telnet على الجهاز كلما تم توصيل منفذ الإنترنت أو شبكة WAN بالمودم. وهذا يعني أن المهاجم يمكنه تسجيل الدخول والبدء في تنفيذ أوامر نظام التشغيل.

تسمح الثغرتان الأمنيتان الأخيرتان، CVE-2024-45696 وCVE-2024-45698، للمهاجم أيضًا باستخدام Telnet لتسجيل الدخول وتنفيذ أوامر نظام التشغيل. باستخدام CVE-2024-45696، يمكن للمهاجم إرسال حزم محددة “لإجبار” Telnet على التمكين، على الرغم من أنه لا يمكن استغلال هذه الثغرة الأمنية إلا من قبل شخص لديه بالفعل إمكانية الوصول إلى شبكة WiFi التي يعمل عليها الجهاز. باستخدام CVE-2024-45698، يمكن للمهاجم تجاوز التحقق من صحة إدخال المستخدم في خدمة Telnet، مما يسمح له بحقن أوامر نظام التشغيل.

حثت شركة D-Link مستخدميها على تحديث أجهزتهم إلى أحدث البرامج الثابتة لحماية أنفسهم من أي هجمات ناجمة عن هذه الثغرات الأمنية.

يتعين على مستخدمي محافظ العملات المشفرة توخي الحذر الشديد لضمان عدم تعرض شبكتهم المنزلية للهجوم. يمكن لمجرمي الإنترنت استخدام خرق الشبكة المنزلية لمراقبة سلوك مستخدم العملات المشفرة عبر الإنترنت، والذي قد يستخدم بعد ذلك للتخطيط لمزيد من الهجمات التي تؤدي في النهاية إلى فقدان الأموال المشفرة.

يشترك

أكثر القراءات تشويقًا في مجال تقنية البلوك تشين. يتم تسليمها مرة واحدة في الأسبوع.

كريستوفر روارك

يقول البعض إنه قرصان أبيض يعيش في تلال التعدين السوداء في داكوتا ويتظاهر بأنه حارس معبر للأطفال لتضليل وكالة الأمن القومي. كل ما نعرفه هو أن كريستوفر روارك لديه رغبة مرضية في مطاردة المحتالين والقراصنة.