عملية احتيال “إيلون ماسك في بيتكوين 2024″، اختراقات مجموعة Lazarus، التصيد الاحتيالي لـ MOG: Crypto-Sec

عمليات الاحتيال والاختراق والاستغلال في مجال العملات المشفرة وكيفية تجنبها: Crypto-Sec

احتيالات Deepfake: مؤتمر Bitcoin AI يستنزف 79 ألف دولار

مع انعقاد مؤتمر Bitcoin 2024 في الفترة من 25 إلى 27 يوليو، خسر مستخدمو العملات المشفرة أكثر من 79000 دولار بسبب بث مباشر مزيف للمؤتمر باستخدام الذكاء الاصطناعي. تضمن البث المباشر المزيف لقطات لإيلون ماسك وهو يلقي خطابًا، ولكن في حين كانت هناك شائعات عن حضور ماسك للمؤتمر، إلا أنه لم يتحدث في المؤتمر ومن الواضح أنه لم يكن له أي دور في الفيديو – مثل عدد لا يحصى من عمليات الاحتيال الأخرى المتعلقة بماسك عبر الإنترنت.

مايكل دونورث، المؤسس المشارك لخدمة المدفوعات المشفرة Wyre، تم الإبلاغ عنه “لقد اتصل بي بعض الأشخاص وأخبروني أن إيلون ماسك سيوزع عملات بيتكوين مجانية في Bitcoin ’24″، كما صرح. “لا عجب أنهم لديهم بث مباشر مزيف مع تعليق صوتي مدبلج، وأكثر من 70 ألف شخص (مزيف) يشاهدون البث المباشر”.

وبحسب ما ذكره دونورث، فقد تم نشر مقطع الفيديو المزيف للبث المباشر على قناة تسمى “Tesla”، والتي سميت على اسم شركة السيارات التي يملكها إيلون ماسك، لكنها لم تكن معتمدة من قبلها. ومن ناحية أخرى، تم نشر البث المباشر الحقيقي للمؤتمر على قناة مجلة Bitcoin الرسمية على موقع YouTube.

شركة استشارات بيتكوين طريقة البيتكوين في 27 يوليو، تم الإبلاغ عن نسخة أخرى من عملية الاحتيال. وبحسب ما ورد تم نشر هذه النسخة على قناة يوتيوب تسمى KHORTEX.

وبحسب ما ورد، تضمن البث المباشر مقطع فيديو تم إنشاؤه بواسطة الذكاء الاصطناعي لإيلون ماسك يطلب من المشاهدين إرسال عملة البيتكوين إلى عنوان معين، والذي زعم أنه سيسمح لهم بتلقي ضعف المبلغ. وقد انتشرت عملية احتيال مماثلة مزيفة لإيلون ماسك في مايو/أيار.

تُظهر بيانات Blockchain أن بعض المشاهدين أرسلوا عملات مشفرة إلى عناوين الاحتيال. عنوان شبكة Bitcoin المرتبط بالاحتيال تلقى أكثر من 0.77 بيتكوين (BTC)، بقيمة تقريبية 53000 دولار أمريكي بناءً على سعر البيتكوين في ذلك الوقت، من 28 إلى 29 يوليو. تم بيع 4.531 إيثريوم (ETH) إضافية (بقيمة تقريبية 26000 دولار أمريكي) مرسل إلى عنوان Ethereum الخاص بالمحتال وتم بيع 4136 Dogecoin (DOGE) (بقيمة 537.34 دولارًا) تم نقله إلى عنوان Dogecoin. في المجموع، خسر مشاهدو البث المباشر المزيف أكثر من 79000 دولار من عملية الاحتيال.

تزداد عمليات الاحتيال المزيفة، ورغم أن مقاطع الفيديو قد تبدو وكأنها تعرض مصدرًا جديرًا بالثقة، إلا أنها قد تكون مزيفة تمامًا، ومحتوى تم إنشاؤه بواسطة الذكاء الاصطناعي. تأكد دائمًا من مصدر مقاطع الفيديو لتحديد صحتها قبل الاعتماد على أي معلومات فيها، وإذا بدت فكرة الاستثمار جيدة جدًا لدرجة يصعب تصديقها، فمن المحتمل أنها كذلك. لن يرسل لك أحد ضعف كمية العملات المشفرة مقابل شيء واحد.

عملية احتيال الأسبوع: صاحب بطاقة MOG يتعرض للنصب من قبل محتال

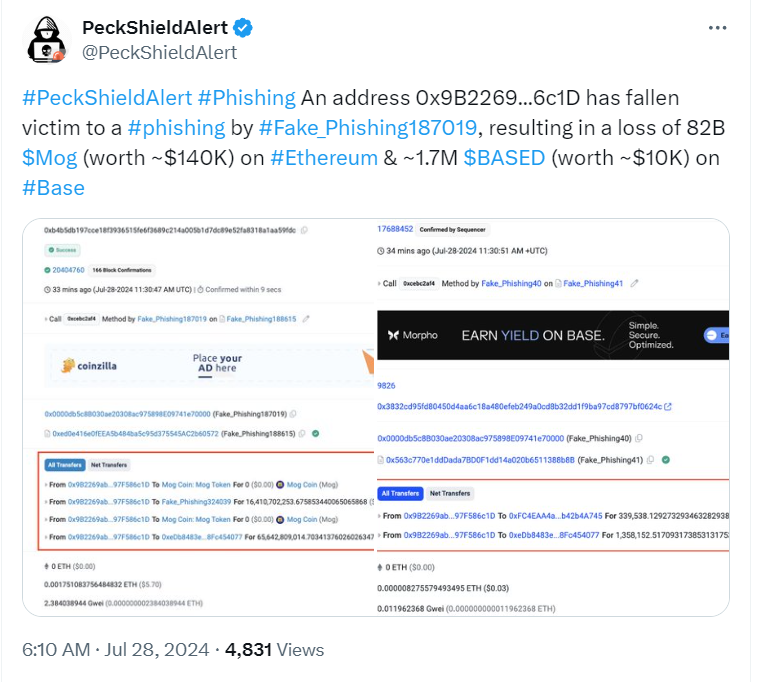

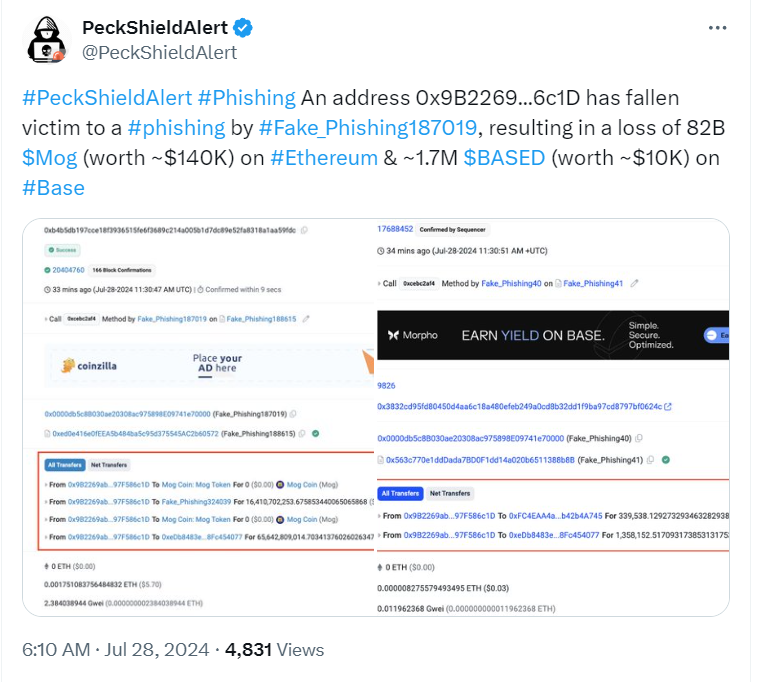

خسر حامل عملة MOG أكثر من 148000 دولار أمريكي من عملية احتيال تصيد في 28 يوليو. استنزف المهاجم 82 مليار MOG من محفظة الضحية – 16.4 مليار منها (29720 دولارًا أمريكيًا بناءً على السعر في ذلك الوقت) ذهبت إلى مطور التطبيق المستنزِف و 65.6 مليار دولار أمريكي (118880 دولارًا أمريكيًا) ذهبت إلى المحتال التصيد. أبلغت شركة أمن بلوكتشين PeckShield عن الهجوم على X.

MOG هي عملة معدنية مخصصة للاحتفال بمفهوم “التودد” أو تأكيد هيمنة المرء على شخص آخر لإظهار جاذبيته لشخص ثالث. تم إطلاق العملة المعدنية في يوليو 2023. زيادة ارتفعت قيمة العملة المشفرة بنسبة تزيد عن 3,617% منذ فبراير، وفقًا لبيانات Coinmarketcap.

وبحسب PeckShield، قام المهاجم أيضًا باستنزاف ما قيمته 10 آلاف دولار من رموز BASED من الضحية في هجوم منفصل على شبكة Base.

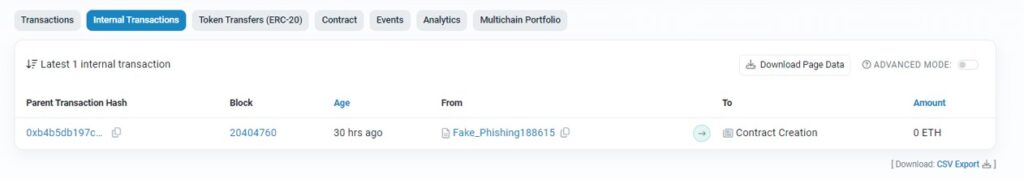

من الناحية الفنية، ما حدث هو أنه على شبكة Ethereum، يبدو أن الضحية قد أرسل رسالة معاملة موقعة تسمح للمهاجم باستدعاء وظيفة Permit2 على جهاز التوجيه الرسمي الخاص بـ Uniswap. تُظهر بيانات Blockchain أن حساب الضحية كان تعيين باعتباره “المالك” وتم تعيين عقد ذكي ضار بعنوان ينتهي بـ cbbF باعتباره “المنفق”.

تم إنشاء عقد “المنفق” الخبيث بواسطة حساب تصيد معروف يحمل اسم “Fake_Phishing188615” على Etherscan وتم مخلوق في هذه اللحظة تم استدعاء وظيفة السماح.

التصيد الاحتيالي للعملات المشفرة هو أسلوب يستخدمه المحتالون لخداع المستخدمين لحملهم على الموافقة على الرموز التي لم يقصدوها، وعادةً ما يتم ذلك عن طريق إنشاء موقع ويب مزيف يبدو أنه من مصدر موثوق. للمساعدة في تجنب مثل هذه الاحتيالات، يجب على مستخدمي العملات المشفرة توخي الحذر وعدم التوقيع على رسائل المعاملات إذا لم يكونوا متأكدين مما تحتويه أو إذا كان موقع الويب الذي يستخدمونه غير مألوف لهم.

عادةً ما يعمل المحتالون الذين يستغلون مواقع التصيد الاحتيالي من خلال اسم نطاق ليس اسم النطاق الرسمي للشركة التي يتظاهرون بأنهم يمثلونها، لذا فإن التحقق من عنوان URL الخاص بالموقع يعد أحيانًا وسيلة فعّالة لتجنب هذه الاحتيالات. ومع ذلك، قد تبدو عناوين URL متشابهة للغاية بسبب استخدام أحرف بديلة من لغات أخرى غير الإنجليزية تبدو متشابهة تقريبًا.

بورصات CEX: مخترق DMM يخلط الأموال بمحفظة مخترق Poloniex

في 27 يوليو، أفاد المحقق ZachXBT أن الأموال من اختراق DMM في 31 مايو قد تم استردادها الآن مختلط مع تلك التي حدثت في عملية اختراق Poloniex في نوفمبر 2023، مما يعني أن هاتين العمليتين الاختراقيتين لابد وأن يكونا قد نفذهما نفس الفرد أو المجموعة. يشتبه ZachXBT في أن كلا الهجومين نفذتهما مجموعة Lazarus.

“في وقت سابق من اليوم، تم دمج الغبار المتبقي من اختراق Poloniex في نوفمبر 2023 واختراق DMM Bitcoin في مايو 2024 في نفس العنوان مما يدل بشكل أكبر على روابط مجموعة Lazarus”، كما صرح.

في معاملات العملات المشفرة، يشير مصطلح “الغبار” إلى كميات صغيرة جدًا من العملات المشفرة التي قد تبقى في المحفظة بعد إجراء معاملات أكبر. ذكر زاك حسابين مختلفين للمحفظة في المنشور، أحدهما يحتوي على ما قيمته 0.10 دولار تقريبًا من ETH والآخر يحتوي على أقل من 0.01 دولار.

كان اختراق DMM هو أكبر استغلال لبورصة مركزية في عام 2024 حتى الآن. فقد أكثر من 300 مليون دولار في الهجوم.

اقرأ أيضاً: بورصة DMM اليابانية تخسر 305 مليون دولار من البيتكوين بسبب اختراق المفتاح الخاص

برامج الفدية: مايكروسوفت تكتشف ثغرة ESXi الخلفية

أفادت تقارير أن شركة مايكروسوفت اكتشفت ناقلًا جديدًا للهجوم يستخدمه مهاجمو برامج الفدية المشفرة. مطلق سراحه أعلنت الشركة عن نتائج بحثها من خلال منشور على مدونتها في 29 يوليو. وقد أثرت الثغرة على خوادم ESXi، على الرغم من أنه تم القضاء عليها الآن من خلال التصحيح.

يتم تشغيل برنامج خادم ESXi، الذي تنتجه شركة VMWare، مباشرة على جهاز من الدرجة المؤسسية، متجاوزًا نظام التشغيل الخاص به. غالبًا ما يُطلق على هذا النوع من البرامج اسم “البرمجيات الخام”.

اكتشفت شركة مايكروسوفت أن خللًا في كود خادم ESXi سمح لمهاجمي برامج الفدية بالسيطرة على الجهاز وتشفير محتوياته، مما أدى إلى تعطل عملياته وجعل الاسترداد مستحيلًا دون الحصول على مفتاح فك تشفير المهاجم. لاحظ الباحثون هجمات متعددة اعتمدت على هذه الثغرة الأمنية، بما في ذلك بعض الهجمات التي قامت بتثبيت برامج الفدية سيئة السمعة Akira و Black Bast.

لتنفيذ الهجوم، كان على المتسللين فقط إدخال الأوامر “net group ‘ESX Admins’ /domain /add” و”net group ‘ESX Admins’ username /domain /add”. ومن شأن إدخال هذه الأوامر أن يمنح المهاجمين “وصولاً إداريًا كاملاً” إلى الجهاز، مما يسمح لهم بتشفير جميع محتوياته.

نجحت هذه الأوامر لأن مجموعة النطاق “ESX Admins” تتمتع بشكل افتراضي بوصول إداري كامل، على الرغم من أن المجموعة لم تكن موجودة بشكل افتراضي ولم يتم التحقق من أي عملية تحقق لمعرفة ما إذا كانت موجودة أم لا.

تعد برامج الفدية نوعًا من الهجمات الخبيثة التي تتضمن قيام المهاجم بسرقة الملفات وقفل الجهاز وإتلافه في محاولة للتسبب في ضرر مستمر لشركة ما. ثم يطلب المهاجم الدفع بالعملة المشفرة مقابل إصلاح الضرر أو استعادة الجهاز. ونظرًا للطبيعة غير القابلة للعكس لمعاملات blockchain، فإن شبكات العملات المشفرة هي المفضلة كوسيلة للدفع من قبل مهاجمي برامج الفدية.

اقرأ أيضاً: قراصنة WazirX أعدوا 8 أيام قبل الهجوم، المحتالون يزيفون العملات الورقية مقابل USDT: Asia Express