منصات بلوكتشين مقابل الحكومات وفيسبوك

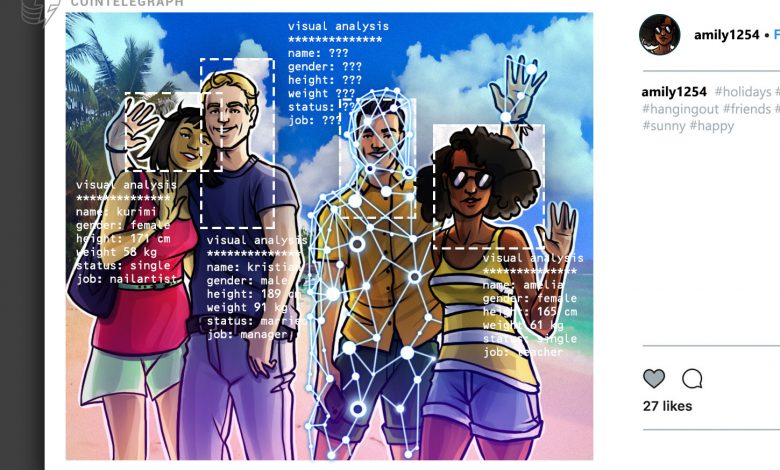

نحن نعيش في وقت لم يسبق له مثيل من القلق على الهوية. حيث تكثر المخاوف من إساءة استخدام بياناتنا الشخصية من قبل أطراف ثالثة بعيدة، في حين أصبحت هذه البيانات أكثر قيمة لنا في وقتٍ أصبحت فيه هوياتنا وسياسات الهوية التي نوجدها حولها أكثر مركزية في حياتنا. وفي هذا السياق، ظهرت تقنية بلوكتشين، وعلى الرغم من أن تطبيقها خارج حدود العملات المشفرة لا يزال محدودًا، إلا أن حماية بياناتنا وهوياتنا على الإنترنت بشكل أكثر أمانًا ستكون واحدة من أكثر تطبيقاتها المركزية.

وفي أبسط مخططاتها الأساسية، يعتبر استخدام بلوكتشين في مجال تأمين البيانات الشخصية أمرًا بسيطًا: يتم تخزين بياناتنا في شكل مشفر على شبكة لا مركزية، ويمكننا منح الأطراف الأخرى إمكانية الوصول إلى (بعض) هذه البيانات عن طريق استخدام مفاتيحنا الخاصة، بالطريقة نفسها التي تسمح لنا باستخدام مفاتيحنا لإرسال العملات المشفرة إلى شخص آخر. وبحسب هذا الإطار الأساسي، تعد تقنية بلوكتشين التكنولوجية بمنحنا التحكم في بياناتنا، في وقتٍ كان فيه فيسبوك وعمالقة التكنولوجيا الآخرين يسيئون استخدامها. ورؤية كيف أن عمالقة مجال العملات الشمفرة مثل كوين بيز قد انتقلوا مؤخرًا إلى مجال الهوية اللامركزية، يبدو أن الأمر يمتلك بالفعل دعمًا قويًا ودعمًا داخل المجال.

ومع ذلك، بقدر ما يبدو هذا كله منطقيًا من حيث المبدأ، فهناك مجموعة متنوعة من التحديات – بعضها تقني وبعضها تجاري – ويجب التغلب عليها قبل أن يتم استخدام بلوكتشين على نطاق واسع لتأمين البيانات الشخصية. حيث تتعامل جميع الشركات العاملة في هذا المجال مع هذه المشاكل من زوايا مختلفة، ومع ذلك يبدو أنه في سعيها إلى حلها، من الضروري (جزئيًا) الخروج عن المثل العليا للامركزية الكاملة.

وحتى عندما يتم التغلب على التحديات التقنية، فستظل هناك مسألة إبعاد الناس عن منصات مثل فيسبوك، والتي – بفضل أرباح المركزية – يمكنها أن توفر للجمهور خدمة “مجانية” ومصقولة.

التحكم والخصوصية

يدرك أليستير جونسون، الرئيس التنفيذي ومؤسس منصة التجارة الإلكترونية والمعرفات “ناغتس”، مخاطر تخزين كتل بيانات الهوية في صوامع مركزية بشكل جيد.

“الحقيقة اليوم هي أن الأفراد لا يتحكمون في بياناتهم الشخصية بأي طريقة ذات معنى. وفي المعتاد، يكون لدى الشخص بيانات شخصية – في شكل تفاصيل بطاقة الدفع وعناوين المنازل وعناوين البريد الإلكتروني وكلمات المرور وغيرها من التفاصيل الشخصية – موزعة على حوالي ١٠٠ حساب عبر الإنترنت، والتي يمكنها الوصول إلى هذه البيانات لكنها لا تملكها.”

وعلى النقيض من ذلك، فإن استخدام تقنية بلوكتشين يمنح إمكانية تحكم جديدة للمستخدم، الذي سيتم تمكينه لمشاركة بيانات معرف هويته فقط مع الأطراف التي يوافق عليها. ويتحقق ذلك في المقام الأول من خلال استخدام “المعرفات اللامركزية” (DIDs)، كما أوضحت مؤسسة سوفرين، التي تقوم ببناء منصة بلوكتشين تهدف إلى تزويد الأفراد “بالهوية ذاتية السيادة” (أي هوية يمكنهم أخذها معهم من منصة إلى منصة). وكما تشير في تقريرها الرسمي، فإن “المعرّفات اللامركزية” (DIDs) لا تقوم فقط بتشفير المعلومات التي تحدد هوية شخص، على سبيل المثال، أنثى، آسيوية، ٣٥ عامًا، وتعيش في فرنسا، ولكنها أيضًا تتحايل على الحاجة إلى سلطة مركزية المطالبات للتحقق من الهوية.

“يتم تخزين المعرفات اللامركزية على بلوكتشين مع وثيقة للمعرفات اللامركزية تحتوي على المفتاح العام لتلك المعرفات اللامركزية وأي بيانات اعتماد عامة أخرى يرغب مالك الهوية في الكشف عنها إلى جانب عناوين الشبكة للتفاعل. ويتحكم مالك الهوية في وثيقة المعرفات اللامركزية بالتحكم في مفتاح سري.”

وبعبارة أخرى، يتم إنشاء شبكة بروتوكول لشبكة بلوكتشين مناسبة، ويقوم المستخدمون بتسجيل بيانات معرفات الهوية الخاصة بهم على بلوكتشين تلك، ثم يستخدمون مفاتيحهم الخاصة لفك تشفير هذه البيانات للأطراف المختارة. وهذا هو نوع النظام الذي تستخدمه “ناغتس” أيضًا، على الرغم من أنه يُشار إليه في الحالة باسم “التخزين غير المعرفي”، نظرًا لأنه لا يعرف أي شخص آخر ما تقوله بياناتك عنك. وهو أيضًا النظام الذي تعمل عليه كوين بيز، والتي أعلنت يوم ١٥ أغسطس عن استحواذها على Dالشركة الناشئة التي تركّز على معرّفات الهوية “ديستربيوتد سيستمز”. وبعد أن اشترت الشركة التي مقرها سان فرانسيسكو مقابل رسم لم يُكشف عنه، ستقوم الآن بتطوير نظام تسجيل دخول لامركزي لمنصة صرف العملات المسفرة الخاصة بها والتي ستمكّن المستخدمين من الاحتفاظ بملكية أوراق اعتماد هويتهم.

وقد كتبت في بيانها الصحفي أن “الهوية اللامركزية ستتيح لك إثبات أنك تملك هوية أو أن لديك علاقة مع إدارة الضمان الاجتماعي دون أن تقدم نسخة من تلك الهوية”.

ومع هذا الإعداد، هناك فرصة ضئيلة لحدوث فضيحة على غرار كامبريدج أناليتيكا حيث تمت مشاركة البيانات مع الأفراد أو المجموعات غير المرغوب فيها، في حين أنها تمنح قوة لم يسبق لها مثيل للمستخدم الفردي، الذي من المرجح أن يُعامَل بالمزيد من الاحترام من قبل الشركات الآن بعد أن أصبحت بياناته متاحة بشكلٍ نادر. وكما أوضح جونسون، فإن هذا يوفر تحسنًا هائلًا عن المرحلة الحالية من الأمر.

“يتم تخزين البيانات الشخصية والتحكم فيها في سلسلة من قواعد البيانات المركزية التي تسيطر عليها مؤسسات مثل تجار التجزئة وشركات التسويق وشركات المرافق وشركات الإبلاغ عن البيانات. ومن أجل إجراء عمليات الشراء عبر الإنترنت، فإن الأفراد يصرِّحون ببساطة لهذه الهيئات المختلفة بربط المعلومات المختلفة التي يملكونها من أجل تفويض المعاملة”.

ومع ذلك، في حين أن المستخدم الفردي يعتمد حاليًا على مئات الشركات المختلفة لتخزين ونقل بياناته من أجل الوصول إلى الخدمات، فإن إدخال تقنية بلوكتشين يعكس تمامًا توازن القوى. ويشارك جونسون مع كوينتيليغراف:

“الحلول القائمة على بلوكتشين تقلب هذا النموذج رأسًا على عقب، بحيث يمكن للأفراد تخزين والسيطرة على البيانات المرتبطة بالهوية الرقمية. حيث لا يتم تخزينها في قواعد البيانات المركزية للمؤسسات الخارجية، بل يمكن تخزينها على بلوكتشين في شبكة لامركزية؛ ومع التحكم الفردي في بياناتهم بهذه الطريقة، فإنهم يسيطرون بشكل كامل على عدم الحاجة إلى مشاركة أو تخزين أي شيء باستخدام الشهادات أو التوكنات أو المراجع ومشاركتها فقط إذا اختاروا ذلك ومتى اختاروا ذلك.”

ومع ذلك، فهذه ليست سوى غيض من فيض، حيث إن استخدام تقنية بلوكتشين لتأكيد من نحن يعمل على توفير العديد من المزايا الإضافية بعيدًا عن تحكم المستخدم. أولًا، تزيد الخصوصية، حيث أنه مع العديد من المنصات المقترحة، لن يتم الكشف عن أوراق اعتماد الهوية الخاصة بنا إلى تلك الأطراف والمؤسسات التي تتطلب التحقق منها.

ويتم تمكين ذلك عبر استخدام الإثباتات غير القائمة على المعرفة (ZKPs)، وهي طريقة تشفير يمكن أن تثبت المطالبة دون مشاركة البيانات (“المعرفة”) التي يتم إثبات المطالبة من خلالها. ويتم تنفيذ الإثباتات غير القائمة على المعرفة بواسطة “سوفرين” ويتم التخطيط أيضًا لاستخدامها من قبل شركات ناشئة مثل “سيفيك” وفيريف-اي وبلوكباس. ومن خلال استخدامها، ستجعل هذه الشركات عملية التحقق من الهوية أكثر بساطة وأكثر كفاءة، مع فتح إمكانية تخزين معرّف الهوية الحيوية على بلوكتشين. حيث سيوفرون على المؤسسات التي تتحقق من بطاقات الهوية الخاصة بنا الاضطرار إلى تخزين البيانات الشخصية بشكل آمن بعد التحقق من صحتها، الأمر الذي يؤدي بدوره إلى القضاء على نقطة ضعف محتملة، بالنظر إلى أن هذه المؤسسات سوف تحتفظ عادة بأي بيانات تتلقاها في قاعدة بيانات مركزية.

وعلى الرغم من أن جميع منصات الهوية اللامركزية لن تستخدم الإثباتات غير القائمة على المعرفة، إلا أن آخرين سيظلون يستخدمون أساليب مماثلة وظيفيًا. فعلى سبيل المثال، تستخدم “سيلفكي” تقنية تصفها بأنها “تصغير البيانات”، والتي “تسمح لمالك الهوية بتوفير قدر ضئيل من المعلومات قدر الإمكان لإرضاء الطرف المعتمِد أو المتحقِّق.” وهذا يلغي الحاجة إلى تطوير تقنيات متقدمة مثل الإثباتات غير القائمة على المعرفة، على الرغم من أنه يثير تساؤلات حول ما هو المقصود من “الحد الأدنى”. وتكتب “سيلفكي” أنه “يمكن توقيع المطالبات بطريقة يمكن من خلالها اختيار الكشف عن الحد الأدنى من المعلومات فقط.” ولكن بدون وجود مواصفات أكثر رسمية لمفهوم “الحد الأدنى” و”الاختيار”، فمن المتصور أن مثل هذه التقريبات الوظيفية للإثباتات غير القائمة على المعرفة قد تكشف في نهاية المطاف عن بيانات أكثر مما يريده بعض المستخدمين.

الأمن

إلى جانب توفير قدر أكبر من الخصوصية والتحكم للمستخدم، فإن الأنظمة الأساسية المعتمدة على بلوكتشين للتحقق من الهوية تكون أكثر أمانًا من نظيراتها المركزية. ويرجع السبب في ذلك إلى أنه، نظرًا لتوزيعها على العديد من العقد، فإنها لن تعاني من وجود نقطة فشل واحدة مثل أنظمة المعرفات التقليدية – على سبيل المثال، قواعد البيانات الحكومية والشبكات الاجتماعية. وعلى هذا النحو، يمكن أن تصبح عقدتين أو نقطتين من بلوكتشين غير نشطة وسيظل المستخدمون قادرين على استخدامها، بينما يمنع التشفير المتضمن أي بيانات متاحة بشكلٍ عام من أن يتم الحصول منها على معلومات حساسة.

ومن خلال إزالة نقطة الفشل الواحدة، تجعل منصات الهوية اللامركزية أسلوب الاختراق الكبير الذي يشبه أسلوب ياهو! مستحيلًا. فبدلًا من القدرة على اختراق قاعدة بيانات مركزية تحتوي على جميع معلومات المستخدم في مكان واحد، سيتعين على المهاجمين الحصول على المفاتيح الخاصة لكل فرد على أساس واحد تلو الآخر، وهو أمر بعيد الاحتمال للغاية في الممارسة العملية. ويوافق أليستر جونسون قائلًا:

“إن الفائدة الرئيسية لدفتر السجلات اللامركزي من البيانات الشخصية مقارنةً بقاعدة بيانات مركزية هي الأمن الذي توفره ضد المخترقين. ونحن جميعًا على دراية بخروقات البيانات الرئيسية التي حدثت في السنوات الأخيرة، مثل تلك الموجودة في “إكويفاكس” في عام ٢٠١٧. حيث تعمل قواعد البيانات المركزية هذه مثل المغناطيسات للمخترقين الذين غالبًا ما يحتاجون فقط للاستفادة من نقطة ضعف واحدة لاختراقها أو استخراج البيانات منها.”

وعلى النقيض من ذلك، لا تعتبر دفاتر السجلات اللامركزية حساسة للغاية للهجمات السيبرانية. “لن يعطل اختراق عقدة واحدة سير العمل المستمر لدفتر السجلات، حيث يمكن للعقد الأخرى أن تستمر في العمل دون تدخل العقدة المخترقة وتتطلب الشبكة إجماعًا لإثبات الكتل”.

ويعتبر الأمن جزءًا من السبب الذي يجعل الحكومة الهندية، على سبيل المثال، تتحول إلى بلوكتشين لقاعدة البيانات “آدهار” – وهي أكبر نظام للتعرف على الهوية البيومترية في العالم، وتحتوي على سجلات أكثر من مليار شخص – حيث أن البلاد كانت ضحية للاختراق المتكرر السنة الماضية.

ومع هذه المنصة المجددة، سيكون هناك مجموعة متنوعة من المزايا الأمنية، حيث ستعني شفافية وثبات البيانات على شبكات بلوكتشين أن المستخدمين قادرين على رؤية متى تم الوصول إلى البيانات الخاصة بهم ومن قبل من، وبالتالي توفير رادع لأي مخترقين محتملين. وبالمثل، لا يمكن انتهاك هذه الشفافية وثبات البيانات إلا في حالة غير محتملة أن تستولى جهة فاعلة سيئة على التحكم في ٥١ في المئة من عقدات بلوكتشين، والتي من الناحية النظرية من شأنها تمكين الوصول إلى البيانات ومن ثم محو السجلات المقابلة لهذا الوصول غير المشروع.

ولا تعتمد آدهار حاليًا على أساس بلوكتشين، في حين أن مشروعًا مقارنًا من الحكومة في دبي لاستخدام الهوية المستندة إلى بلوكتشين في المطار الدولي لا يزال قيد الإنشاء. ومع ذلك، يوجد نظام معرّف حكومي واحد يستخدم تكنولوجيا دفتر السجلات الموزع حاليًا في إستونيا، حيث تشكل بلوكتشين للبنية التحتية عديمة المفتاح (KSI) العمود الفقري للخدمات الإلكترونية المختلفة، بما في ذلك نظام السجلات الصحية الإلكترونية، وقاعدة بيانات الوصفات الإلكترونية، والنظام الإلكتروني وأنظمة المحكمة الإلكترونية، وبيانات الشرطة الإلكترونية، والخدمات المصرفية الإلكترونية، والأعمال الإلكترونية التسجيل وسجل البريد الإلكتروني.

ومرة أخرى، يوفر استخدام بلوكتشين KSI شفافية أكبر من الأنظمة السابقة، لأنها تكتشف متى تم الوصول إلى بيانات المستخدم ومتى تم تغييرها. وكما توضح الأسئلة الشائعة لـ e-Estonia، فإن النظام أسرع بكثير من البرامج التقليدية في اكتشاف إساءة استخدام البيانات:

“يستغرق الأمر الآن من المنظمات […] حوالي سبعة أشهر للكشف عن خروق البيانات الإلكترونية ومعالجتها. ومع استخدام [حلول] بلوكتشين مثل تلك التي تستخدمها إستونيا، يمكن اكتشاف هذه الخروق والتلاعب على الفور”.

التوحيد وقابلية التشغيل البيني

في الوقت الحاضر في التاريخ، يتم فصل أنظمة الهوية الرقمية في العالم عن بعضها البعض، وفصلها بطريقة تجبر الناس على إنشاء حسابات جديدة وبيانات جديدة لكل الخدمات الرقمية التي يستخدمونها تقريبًا. وهذا يتسبب في تكاثر البيانات الشخصية إلى مستويات خطيرة، مما يجعل اختراق البيانات والجريمة السيبرانية أكثر تشويقًا. فعلى سبيل المثال، بلغت تكلفة سرقة الهوية ١٠٦ مليارات دولار في الولايات المتحدة وحدها بين عامي ٢٠١١ و٢٠١٧، في الوقت الذي يبلغ ف